Getty Images

Ένα από τα πιο ευρέως χρησιμοποιούμενα πρωτόκολλα δικτύου έχει γίνει ευάλωτο σε μια επίθεση που ανακαλύφθηκε πρόσφατα και θα μπορούσε να επιτρέψει στους αντιπάλους να πάρουν τον έλεγχο μιας σειράς περιβαλλόντων, συμπεριλαμβανομένων των βιομηχανικών ελεγκτών, των υπηρεσιών επικοινωνιών, των παρόχων υπηρεσιών Διαδικτύου και όλων των τύπων εταιρικών δικτύων.

Συντομογραφία για την υπηρεσία απομακρυσμένου ελέγχου ταυτότητας χρήστη, ακτίνα κύκλου Το RADIUS χρονολογείται από την εποχή της πρόσβασης στο Διαδίκτυο μέσω τηλεφώνου και στο δίκτυο μέσω δημόσιων τηλεφωνικών δικτύων. Αυτό παραμένει το de facto πρότυπο για ελαφρύ έλεγχο ταυτότητας από τότε και υποστηρίζεται σε όλους τους διακόπτες, τους δρομολογητές, τα σημεία πρόσβασης και τους συγκεντρωτές VPN που έχουν αποσταλεί τις τελευταίες δύο δεκαετίες. Παρά την πρώιμη προέλευσή του, το RADIUS παραμένει ένα ουσιαστικό στοιχείο για τη διαχείριση των αλληλεπιδράσεων πελάτη και διακομιστή για:

- Πρόσβαση σε VPN

- Συνδέσεις DSL και οπτικών ινών στο σπίτι που παρέχονται από παρόχους υπηρεσιών Διαδικτύου,

- Wi-Fi και έλεγχος ταυτότητας 802.1X

- Περιαγωγή κινητής τηλεφωνίας 2G και 3G

- Έλεγχος ταυτότητας ονόματος δικτύου δεδομένων 5G

- Φορητή απόθεση δεδομένων

- Έλεγχος ταυτότητας μέσω ιδιωτικών ονομάτων σημείων πρόσβασης για σύνδεση φορητών συσκευών σε εταιρικά δίκτυα

- Έλεγχος ταυτότητας συσκευών διαχείρισης υποδομής ζωτικής σημασίας

- Eduroam και OpenRoaming Wi-Fi

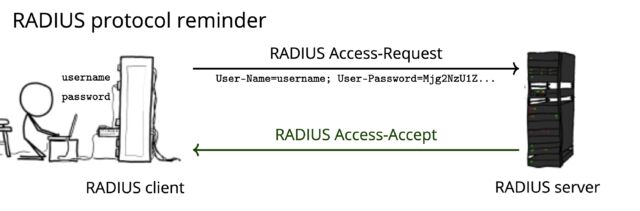

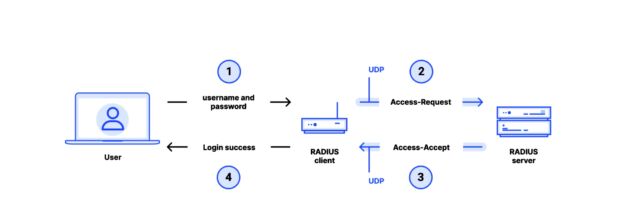

Το RADIUS παρέχει απρόσκοπτη αλληλεπίδραση μεταξύ των πελατών—συνήθως δρομολογητών, μεταγωγέων ή άλλων συσκευών που παρέχουν πρόσβαση στο δίκτυο—και ενός κεντρικού διακομιστή RADIUS, ο οποίος λειτουργεί ως πύλη για τον έλεγχο ταυτότητας χρήστη και τις πολιτικές πρόσβασης. Ο σκοπός του RADIUS είναι να παρέχει κεντρικό έλεγχο ταυτότητας, εξουσιοδότηση και λογιστική διαχείριση για απομακρυσμένες συνδέσεις.

Το πρωτόκολλο αναπτύχθηκε το 1991 από μια εταιρεία γνωστή ως Livingston Enterprises. Το 1997, το Internet Engineering Task Force τα κατάφερε Επίσημο πρότυποαυτό ήταν ΕΠΙΚΑΙΡΟΠΟΙΗΜΕΝΟ Τρία χρόνια μετά. Παρόλο που υπάρχει ένα προσχέδιο πρότασης για την αποστολή κίνησης RADIUS εντός μιας κρυπτογραφημένης περιόδου λειτουργίας TLS που υποστηρίζεται από ορισμένους προμηθευτές, πολλές συσκευές που χρησιμοποιούν το πρωτόκολλο στέλνουν πακέτα μόνο σε απλό κείμενο μέσω Πρωτόκολλο δεδομένων χρήστη (Πρωτόκολλο χάρτη χρήστη).

XKCD

Οι Goldberg et al.

Θέλετε πραγματικά να δημιουργήσετε τον δικό σας έλεγχο ταυτότητας χρησιμοποιώντας το MD5;

Από το 1994, το RADIUS βασίζεται στην αυτοσχέδια και τοπική χρήση του Λειτουργία κατακερματισμού MD5Δημιουργήθηκε για πρώτη φορά το 1991 και Είναι διαπιστευμένο από το IETF Το 1992, το MD5 ήταν μια τότε δημοφιλής συνάρτηση κατακερματισμού για τη δημιουργία γνωστών ως “συνοπτικών μηνυμάτων” που αντιστοιχούσε μια τυχαία είσοδο όπως έναν αριθμό, κείμενο ή δυαδικό αρχείο σε μια έξοδο 16 byte σταθερού μήκους.

Για μια κρυπτογραφική συνάρτηση κατακερματισμού, θα πρέπει να είναι υπολογιστικά αδύνατο για έναν εισβολέα να βρει δύο εισόδους που ταιριάζουν με την ίδια έξοδο. Δυστυχώς, το MD5 αποδείχθηκε ότι βασίστηκε σε έναν αδύναμο σχεδιασμό: μέσα σε λίγα χρόνια, υπήρξαν ενδείξεις ότι η λειτουργία μπορεί να είναι πιο ευάλωτη από ό,τι αρχικά πιστευόταν σε συγκρούσεις που προκαλούνται από εισβολείς, ένα θανατηφόρο ελάττωμα που επέτρεψε σε έναν εισβολέα να δημιουργήσει δύο διαφορετικές εισόδους που παρήγαγαν πανομοιότυπες εξόδους. Αυτές οι υποψίες επιβεβαιώθηκαν επίσημα στο χαρτί Δημοσιεύτηκε το 2004 από τους ερευνητές Xiaoyun Wang και Hongbo Yu και βελτιώθηκε περαιτέρω σε έρευνα Η εφημερίδα δημοσιεύτηκε τρία χρόνια αργότερα.

Μια πρόσφατη εργασία που δημοσιεύτηκε το 2007 από τους ερευνητές Mark Stevens, Arjen Leenstra και Benny de Wijer περιέγραψε αυτό που είναι γνωστό ως σύγκρουση επιλεγμένου προθέματος, ένας τύπος σύγκρουσης που προκύπτει από δύο μηνύματα που επιλέχθηκαν από τον εισβολέα που, όταν συνδυάζονται με δύο επιπλέον μηνύματα , δημιουργήστε τον ίδιο κατακερματισμό. Αυτό σημαίνει ότι ο αντίπαλος επιλέγει ελεύθερα δύο διαφορετικά προθέματα εισαγωγής 𝑃 και 𝑃′ από τυχαίο περιεχόμενο και όταν συνδυάζεται με δύο προσεκτικά αντιστοιχισμένα επιθήματα 𝑆 και 𝑆′ που μοιάζουν με τυχαία ανοησίες, δημιουργούν τον ίδιο κατακερματισμό. Στη μαθηματική σημειογραφία, μια τέτοια σύγκρουση γράφεται με το επιλεγμένο πρόθεμα ως 𝐻(𝑃‖𝑆)=𝐻(𝑃′‖𝑆′). Αυτός ο τύπος επίθεσης σύγκρουσης είναι πολύ πιο ισχυρός επειδή επιτρέπει στον εισβολέα την ελευθερία να δημιουργήσει εξαιρετικά προσαρμοσμένες πλαστές.

Για να δείξουν την πρακτικότητα και τις καταστροφικές συνέπειες της επίθεσης, οι Stevens, Lenstra και de Wijer το χρησιμοποίησαν για να δημιουργήσουν δύο κρυπτογραφικά συστήματα. Χ.509 Πιστοποιητικά που δημιουργούν την ίδια υπογραφή MD5 αλλά με διαφορετικά δημόσια κλειδιά και διαφορετικά διακριτά πεδία ονόματος. Αυτή η σύγκρουση θα μπορούσε να προκαλέσει μια αρχή έκδοσης πιστοποιητικών που σκοπεύει να υπογράψει ένα πιστοποιητικό για έναν τομέα να υπογράψει εν αγνοία του ένα πιστοποιητικό για έναν εντελώς διαφορετικό, κακόβουλο τομέα.

Το 2008, μια ομάδα ερευνητών που περιλάμβανε τους Stevens, Lenstra και De Wijer έδειξε πώς μια επιλεγμένη επίθεση προθέματος στο MD5 τους επέτρεψε να δημιουργήσουν μια αδίστακτη αρχή πιστοποιητικών που θα μπορούσε να δημιουργήσει πιστοποιητικά TLS που θα μπορούσαν να εμπιστευτούν όλα τα μεγάλα προγράμματα περιήγησης. Ένα βασικό στοιχείο της επίθεσης είναι ένα πρόγραμμα που ονομάζεται Hashclash, που αναπτύχθηκε από ερευνητές. Έκτοτε, το Hashclash είναι διαθέσιμο στο κοινό.

Παρά την αδιαμφισβήτητη κατάρρευση του MD5, η λειτουργία παραμένει σε ευρεία χρήση για χρόνια. Η εγκατάλειψη του MD5 δεν ξεκίνησε σοβαρά παρά το 2012 αφότου ανακαλύφθηκε ότι κακόβουλο λογισμικό γνωστό ως Flame, που λέγεται ότι δημιουργήθηκε από κοινού από τις κυβερνήσεις του Ισραήλ και των Ηνωμένων Πολιτειών, χρησιμοποίησε μια επίθεση επιλεγμένου προθέματος για να πλαστογραφήσει μια υπογραφή κώδικα που βασίζεται σε MD5 από τον μηχανισμό ενημέρωσης των Windows της Microsoft. Η Flame χρησιμοποίησε πλαστογραφία με δυνατότητα σύγκρουσης για να παραβιάσει τον μηχανισμό ενημέρωσης, ώστε το κακόβουλο λογισμικό να μπορεί να εξαπλωθεί από το ένα μηχάνημα στο άλλο μέσα σε ένα μολυσμένο δίκτυο.

Περισσότερα από 12 χρόνια μετά την ανακάλυψη της καταστροφικής ζημιάς του Flame και δύο δεκαετίες αφότου επιβεβαιώθηκε η ευπάθειά του, ο ιός MD5 κατέρριψε μια άλλη ευρέως διαδεδομένη τεχνολογία που αντιστάθηκε στην κοινή σοφία της απομάκρυνσης από το σύστημα κατακερματισμού – το πρωτόκολλο RADIUS, το οποίο υποστηρίζεται από υλικού ή λογισμικού 86 Τουλάχιστον διαφορετική εταιρεία. Το αποτέλεσμα είναι η “Blast RADIUS”, μια εξελιγμένη επίθεση που επιτρέπει σε έναν εισβολέα με θέση ενεργού αντιπάλου στη μέση να αποκτήσει πρόσβαση σε συσκευές που χρησιμοποιούν RADIUS για να επαληθεύσουν την ταυτότητά τους στον διακομιστή.

“Περίεργα, τις τελευταίες δύο δεκαετίες από τότε που ο Wang και άλλοι επέδειξαν συγκρούσεις κατακερματισμού MD5 το 2004, το RADIUS δεν έχει ενημερωθεί για να αφαιρέσει το MD5”, έγραψε η ερευνητική ομάδα πίσω από το Blast RADIUS στο χαρτί Δημοσιεύτηκε την Τρίτη με τον τίτλο Το RADIUS/UDP θεωρείται κακόβουλο«Στην πραγματικότητα, το RADIUS φαίνεται να έχει λάβει ελάχιστη ανάλυση ασφαλείας δεδομένης της πανταχού παρουσίας του στα σύγχρονα δίκτυα».

Η δημοσίευση της εργασίας συντονίζεται με ενημερωτικά δελτία ασφαλείας από τουλάχιστον 90 πωλητές των οποίων τα αγαθά κινδυνεύουν. Πολλές εκδόσεις συνοδεύονται από ενημερώσεις κώδικα που εφαρμόζουν βραχυπρόθεσμες διορθώσεις, ενώ μια ομάδα εργασίας μηχανικών σε όλο τον κλάδο διαμορφώνει μακροπρόθεσμες λύσεις. Οποιοσδήποτε χρησιμοποιεί υλικό ή λογισμικό που περιλαμβάνει RADIUS θα πρέπει να διαβάσει τις τεχνικές λεπτομέρειες που παρέχονται αργότερα σε αυτήν την ανάρτηση και να ελέγξει τον κατασκευαστή για οδηγίες ασφαλείας.

“Τηλεοπτικός γκουρού. Υποστηρικτής της ζόμπι. Οπαδός του διαδικτύου. Πιστοποιημένος μπύρας. Υπερήφανος αναγνώστης. Φανταστικός αλκοόλ. Βραβευμένος επιχειρηματίας.”